| · | 04.02 | Выпуск набора утилит GNU Coreutils 9.10 (26 +10) |

|

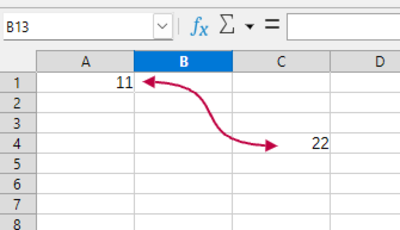

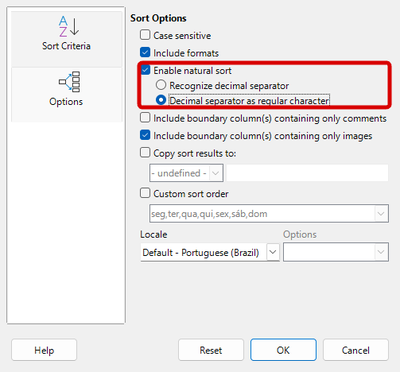

Опубликована стабильная версия набора базовых системных утилит GNU Coreutils 9.10, в состав которого входят такие программы, как sort, cat, chmod, chown, chroot, cp, date, dd, echo, hostname, id, ln и ls.

Ключевые новшества:

| ||

|

Обсуждение (26 +10) |

Тип: Программы |

| ||

| · | 04.02 | Выпуск GCompris 26.0, обучающего набора для детей от 2 до 10 лет (9 +4) |

|

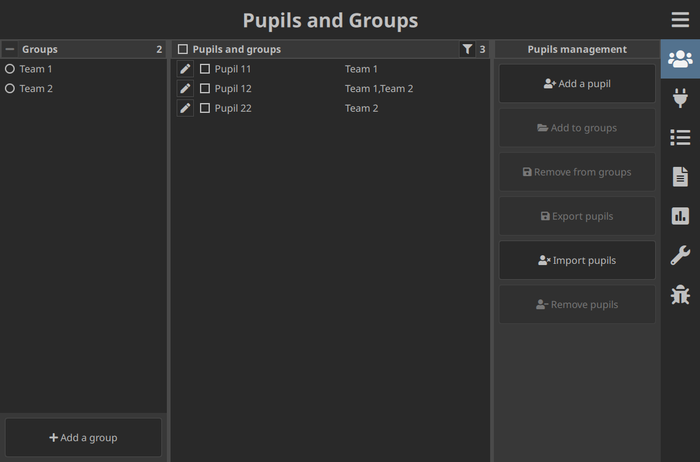

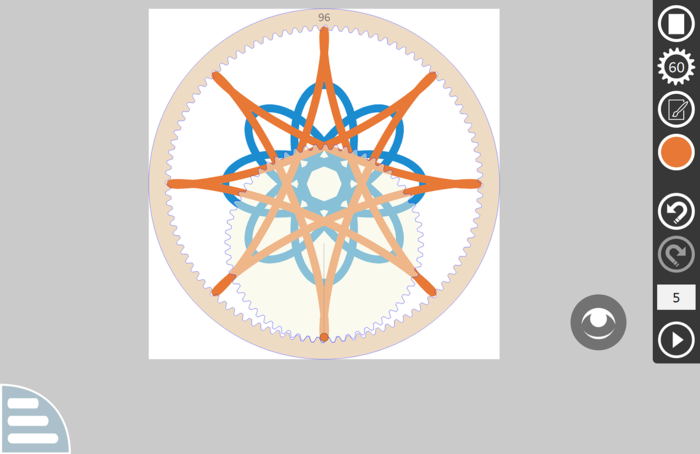

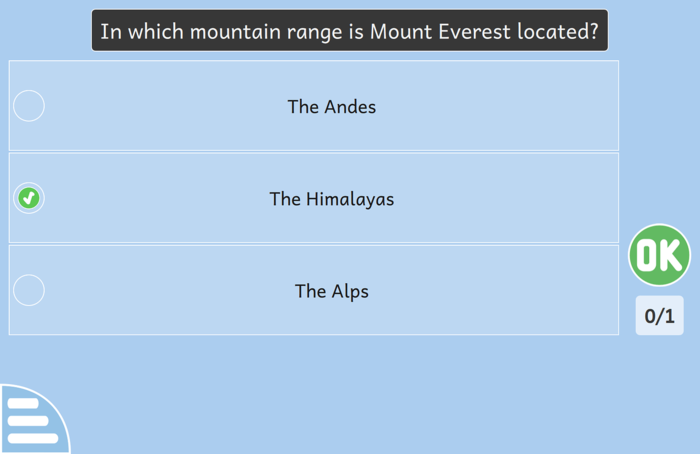

Представлен выпуск GCompris 26.0, свободного обучающего центра для детей дошкольного и младшего школьного возраста. Пакет предоставляет 197 мини-уроков и модулей, предлагающих от простейшего графического редактора, головоломок и клавиатурного тренажера до уроков математики, географии и обучения чтению. GCompris использует библиотеку Qt и развивается сообществом KDE. Готовые сборки сформированы для Linux, macOS, Windows, Raspberry Pi и Android.

Основные изменения:

| ||

|

Обсуждение (9 +4) |

Тип: Программы |

| ||

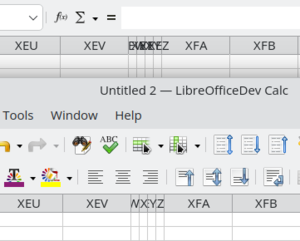

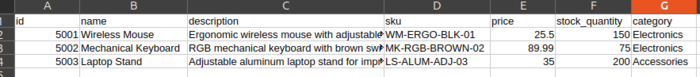

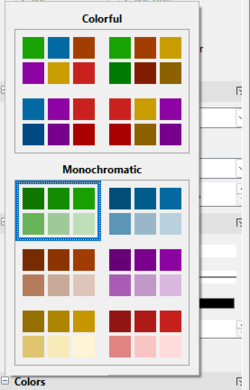

| · | 04.02 | Выпуск офисного пакета LibreOffice 26.2 (46 +16) |

|

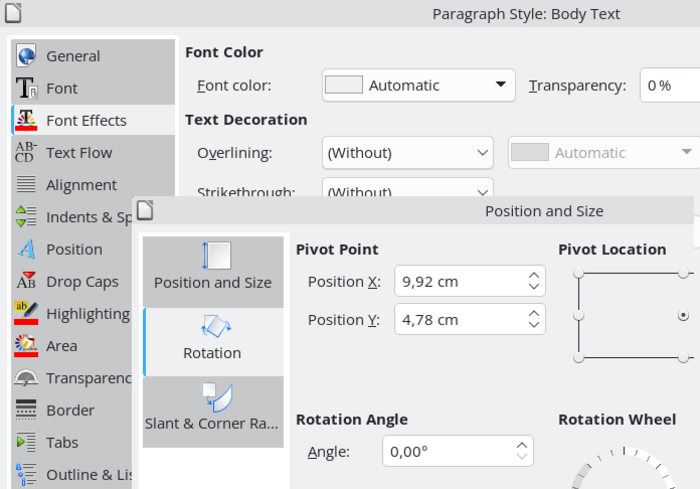

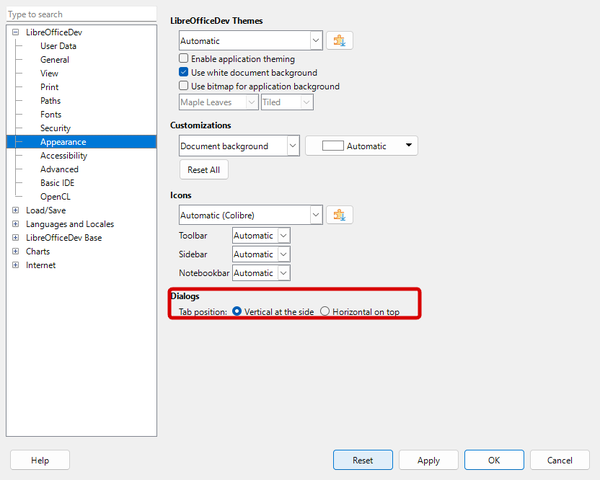

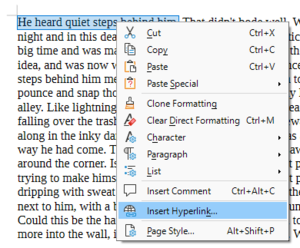

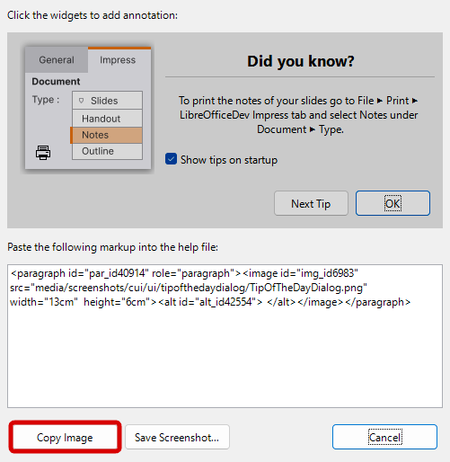

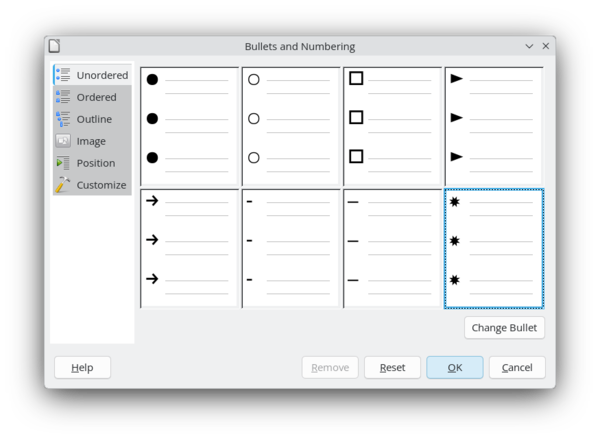

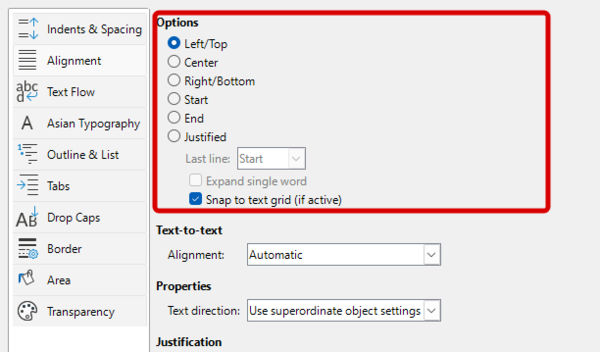

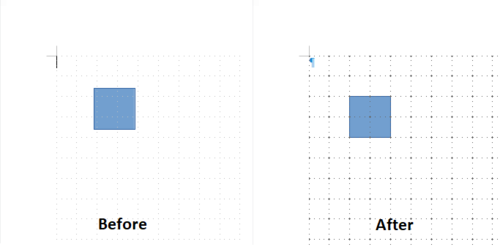

Организация The Document Foundation опубликовала релиз офисного пакета LibreOffice 26.2. Готовые установочные пакеты подготовлены для различных дистрибутивов Linux, Windows и macOS. В версии 26.2 проект прекратил поставляться с меткой "Community" (LibreOffice Community) и

вернулся к поставке просто как LibreOffice.

Ранее метка "Community" добавлялась, чтобы подчеркнуть, что сборка поддерживаться энтузиастами и не нацелена на применение на предприятиях. Несколько лет назад наименование LibreOffice Community было введено для более явного разделения с продуктами для предприятий семейства LibreOffice Enterprise, для которых партнёрскими компаниями предоставляется коммерческая поддержка, возможность получать обновления длительное время (LTS) и дополнительные функции, такие как SLA (Service Level Agreements). В конечном счёте решено убрать метку "Community", так как её наличие при загрузке сбивало с толку и вводило пользователей в замешательство - некоторые считали, что это только версия для некоммерческого применения, в то время как она была без ограничений доступна бесплатно всем без исключения, в том числе корпоративным пользователям. Наиболее заметные изменения:

| ||

|

Обсуждение (46 +16) |

Тип: Программы |

| ||

| · | 04.02 | Грегу Кроа-Хартману присуждена премия за вклад в открытое ПО (56 +14) |

|

Европейская академия открытого ПО (EOSA, European Open Source Academy) присудила Грегу Кроа-Хартману (Greg Kroah-Hartman) премию "Excellence in Open Source 2026", вручаемую европейским сообществом за выдающийся вклад в разработку открытого ПО. Грег отвечает за поддержку стабильной и "staging" веток ядра Linux, занимает пост мэйнтейнера в 16 подсистемах ядра, среди которых USB, TTY и Driver core, а также является создателем openSUSE Tumbleweed, udev и инициативы по разработке драйверов для Linux (Linux driver project). Последние годы Грег проживает в Нидерландах.

Помимо главной премии учреждены 4 специальные награды (Special Recognitions), присуждённые 5 участникам:

Европейская академия открытого ПО создана при поддержке Европейской комиссии для популяризации и признания выдающихся людей и организаций, занимающихся развитием открытого программного и аппаратного обеспечения в Европе. Целью является продвижение преимуществ открытых проектов, налаживание сотрудничества и отстаивание общественной и экономической ценности открытых программных и аппаратных технологий. Организация находится на стадии преобразования в независимый некоммерческий фонд, зарегистрированный в Бельгии. Премию вручил Дэниел Cтенберг (Daniel Stenberg), президент Европейской академии открытого ПО, автор утилиты curl и участник рабочих групп IETF, развивающих протоколы HTTP и QUIC. Помимо Дэниела членами академии являются:

| ||

|

Обсуждение (56 +14) |

Тип: К сведению |

| ||

| · | 04.02 | Google переименовал ZetaSQL в GoogleSQL (47 –4) |

|

Компания Google объявила о переименовании SQL-анализатора ZetaSQL в GoogleSQL. Проект развивает инструментарий для разбора и анализа грамматики, семантики, типов, модели данных и функций для языка SQL и диалекта GoogleSQL. Диалект GoogleSQL примечателен возможностью объединения запросов при помощи неименованных каналов (pipe) и применяется в различных продуктах и сервисах Google, среди которых BigQuery, Spanner, F1, BigTable, Dremel и Procella. Код проекта написан на языке С++ и распространяется под лицензией Apache 2.0.

В качестве причины переименования называется унификация под единым брендом названия развиваемого в Google диалекта SQL и связанных с ним библиотек для разбора и парсинга. Предполагается, что переименование ZetaSQL в GoogleSQL уменьшит путаницу и упростит поиск материалов, связанных с технологией GoogleSQL. Репозиторий с открытым кодом ZetaSQL продолжит развиваться той же командой, но под именем GoogleSQL.

| ||

|

Обсуждение (47 –4) |

Тип: К сведению |

| ||

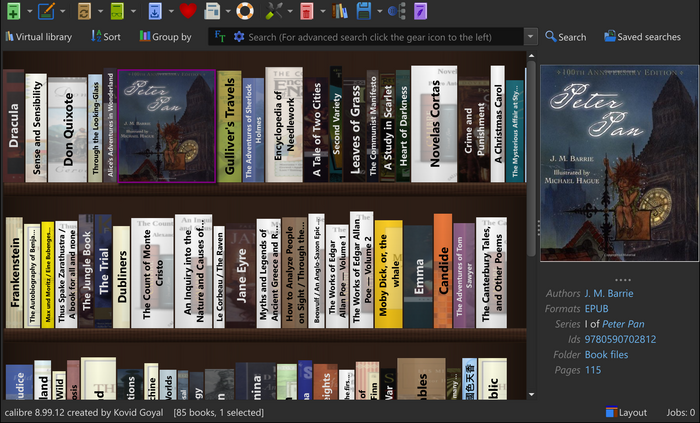

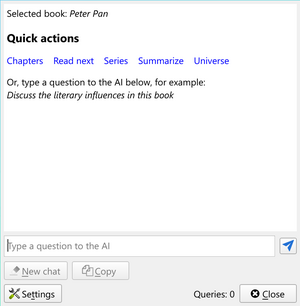

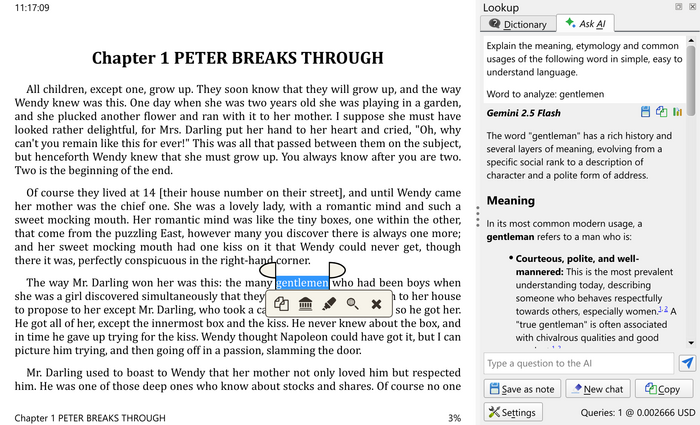

| · | 04.02 | Релиз системы управления коллекцией электронных книг Calibre 9 (52 +7) |

|

Доступен выпуск приложения Calibre 9, автоматизирующего поддержание коллекции электронных книг. Calibre предлагает интерфейсы для навигации по библиотеке, чтения книг, преобразованию форматов, синхронизации с портативными устройствами на которых осуществляется чтение, просмотра новостей о появлении новинок на популярных web-ресурсах. В состав также входит реализация сервера для организации сетевого доступа к домашней коллекции. Код проекта написан на языке Python и распространяется под лицензией GPLv3.

В новой версии:

| ||

|

Обсуждение (52 +7) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск загрузочных прошивок Libreboot 26.01 и Canoeboot 26.01 (52 +12) |

|

Опубликован релиз свободной загрузочной прошивки Libreboot 26.01, который получил статус стабильного выпуска. Проект развивает готовую сборку проекта Coreboot, предоставляющую замену проприетарным прошивкам UEFI и BIOS, отвечающим за инициализации CPU, памяти, периферийных устройств и других компонентов оборудования, с минимизацией бинарных вставок.

Libreboot нацелен на формирование системного окружения, позволяющего обойтись без проприетарного ПО настолько, насколько это возможно, не только на уровне операционной системы, но и прошивки, обеспечивающей загрузку. Libreboot дополняет Coreboot средствами для упрощения применения конечными пользователями, формируя готовый дистрибутив, которым может воспользоваться любой пользователь, не имеющий специальных навыков. По сравнению с прошлым стабильным релизом добавлена поддержка ПК и ноутбуков HP Pro 3500, Topton XE2 N150, ThinkPad T580 и Dell Latitude E7240. Ведётся работа над поддержкой устройств Google Chromebook через интеграцию coreboot-дистрибутива MrChromebox. CoreBoot синхронизирован с репозиторием по состоянию на середину января. С актуальными кодовыми базами синхронизированы компоненты GRUB 2.14, U-Boot, SeaBIOS и flashprog. Оборудование, поддерживаемое в Libreboot:

Также сформирован выпуск проекта Canoeboot 26.01, который позиционируется как полностью свободная сборка Libreboot, соответствующая требованиям Фонда СПО к свободным дистрибутивам. Выпуск Canoeboot основан на версии Libreboot 26.01, из которой удалены компоненты и изменения, не соответствующие критериям Фонда СПО. В новой версии Canoeboot реализована поддержка серии ПК HP Pro 3500 и ноутбука Dell Latitude E7240. Необходимость в создании отдельной сборки Libreboot объясняется тем, что сформированные Фондом СПО требования к свободным дистрибутивам не допускают поставку бинарных прошивок (firmware) и любых бинарных компонентов драйверов. При этом начиная с 2022 года проект Libreboot перешёл на более прагматичные правила использования бинарных компонентов, позволившие заметно расширить спектр поддерживаемого аппаратного обеспечения. Новой целью проекта Libreboot стала поддержка всего оборудования, поддерживаемого в coreboot, за исключением бинарных компонентов, влияющих на безопасность и надёжность (например, в Libreboot используется me_cleaner для отключения Intel ME). При таком подходе Libreboot потерял статус полностью свободного дистрибутива с позиции Фонда Свободного ПО. Устройства, поддерживаемые в Canoeboot:

| ||

|

Обсуждение (52 +12) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск Arti 2.0.0, официальной реализации Tor на языке Rust (40 +15) |

|

Разработчики проекта Tor опубликовали выпуск Arti 2.0.0, официально развиваемого варианта инструментария Tor, написанного на языке Rust. Реализация отмечена как пригодная для использования обычными пользователями и обеспечивающая тот же уровень конфиденциальности, юзабилити и стабильности, что и основная реализация на языке Си. Когда код на Rust достигнет уровня, способного полностью заменить вариант на Си, разработчики намерены придать Arti статус основной реализации Tor и постепенно прекратить сопровождение варианта на Си. Код распространяется под лицензиями Apache 2.0 и MIT.

Arti изначально развивается в форме модульной встраиваемой библиотеки, которую могут использовать различные приложения. При проектировании Arti учтён прошлый опыт разработки Tor, что позволило избежать известных архитектурных проблем, связанных с тем, что реализация на Си вначале была спроектирована как SOCKS-прокси, а уже потом подогнана под другие потребности. Кроме модернизации архитектуры, причиной переписывания Tor на Rust стало желание повысить защищённость кода за счёт использования языка, обеспечивающего безопасную работу с памятью. По оценке разработчиков Tor, использование языка Rust без блоков "unsafe", позволит не допустить появления как минимум половины от всех типичных уязвимостей в проекте. Кроме того, предполагается, что Rust повысит скорость разработки благодаря выразительности языка и строгих гарантий, позволяющих не тратить время на двойные проверки и написание лишнего кода. Значительное изменение номера версии произведено в соответствии с применяемой проектом моделью семантического версионирования и связано с внесением изменений, нарушающих обратную совместимость. Прекращена поддержка настроек proxy.socks_port и proxy.dns_port, ранее объявленных устаревшими, на смену которым пришли настройки proxy.socks_listen и proxy.dns_listen. Прекращена поддержка старого синтаксиса определения серверов директорий (Directory Authority). Помечены экспериментальными все программные интерфейсы crate-пакета arti, которые планируют переместить в другие crate-пакеты или удалить. Из новой функциональности отмечается поддержка нового типа сокетов "inet-auto" для автоматического назначения неиспользуемого TCP-порта для RPC-сервера. Продолжена реализация функциональности для релеев и серверов директорий. Для серверов директорий проведена работа по управлению сертификатами, добавлена возможность загрузки, верификации и хранения сертификатов. Для релеев реализована новая модульная архитектура управления цепочками узлов, поддержка создания каналов связи с другими релеями, поддержка обработки запросов согласования соединений и возможность работы релея в роли сервера при установке TLS-соединения.

| ||

|

Обсуждение (40 +15) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск системы управления исходными текстами Git 2.53 (95 +8) |

|

Представлен релиз распределенной системы управления исходными текстами Git 2.53. Git отличается высокой производительностью и предоставляет средства нелинейной разработки, базирующиеся на ответвлении и слиянии веток. Для обеспечения целостности истории и устойчивости к изменениям "задним числом" используются неявное хеширование всей предыдущей истории в каждом коммите, а также удостоверение цифровыми подписями разработчиков отдельных тегов и коммитов. Код Git распространяется под лицензией GPLv2+.

По сравнению с прошлым выпуском в новую версию принято 466 изменений, подготовленных при участии 70 разработчиков (21 впервые приняли участие в разработке Git). Основные новшества:

В состав прошлого выпуска было добавлено предупреждение о включении по умолчанию сборки компонентов на языке Rust в Git 2.53. Тем не менее, фактически в версии Git 2.53 лишь добавлены отдельные улучшения поддержки Rust (возможность сборки без GNU sed), но сборка с Rust при использовании Makefile оставлена по умолчанию отключённой (требует выставления флага WITH_RUST), а при использовании Meson автоматически активируется при наличии компилятора rustc. В версии Git 3.0 инструментарий Rust намерены включить в число обязательных сборочных зависимостей.

| ||

|

Обсуждение (95 +8) |

Тип: Программы |

| ||

| · | 03.02 | Выпуск Rust Coreutils 0.6.0, повысивший совместимость с GNU Coreutils с 87% до 96% (136 +9) |

|

Опубликован выпуск проекта uutils coreutils 0.6.0 (Rust Coreutils), развивающего аналог пакета GNU Coreutils, написанный на языке Rust. В состав coreutils входит более ста утилит, включая sort, cat, chmod, chown, chroot, cp, date, dd, echo, hostname, id, ln и ls. Целью проекта является создание кроссплатформенной альтернативной реализации Coreutils, среди прочего способной работать на платформах Windows, Redox и Fuchsia.

Rust Coreutils задействован по умолчанию в выпуске Ubuntu 25.10 и применяется в дистрибутивах AerynOS (Serpent OS) и Apertis (развивается компанией Collabora). В отличие от GNU Coreutils реализация на Rust распространяется под пермиссивной лицензией MIT, вместо копилефт-лицензии GPL. Дополнительно той же командой разработчиков развиваются написанные на Rust аналоги наборов утилит util-linux, diffutils, findutils, procps и acl, а также программ sed и login. В новой версии Rust Coreutils:

| ||

|

Обсуждение (136 +9) |

Тип: Программы |

| ||

| · | 02.02 | Проект Linux From Scratch прекращает поддержку SysVinit в пользу systemd (262 –31) |

|

Брюс Дуббс (Bruce Dubbs), главный редактор проекта Linux From Scratch, объявил о прекращении обновления версий руководств Linux From Scratch (LFS) и Beyond Linux From Scratch (BLFS) в конфигурации с системой инициализации SysVinit. Доступ к руководству LFS/BLFS 12.4 с SysVinit будет сохранён, но намеченный на 1 марта выпуск LFS/BLFS 13.0 будет сформирован только в варианте с системным менеджером systemd.

В Linux From Scratch приведены инструкции по созданию с нуля базовой Linux-системы, используя лишь исходные тексты необходимого программного обеспечения. Beyond Linux From Scratch дополняет инструкции LFS информацией о сборке и настройке прикладных программных пакетов, охватывающих различные области применения, от СУБД и серверных систем, до графических оболочек и медиапроигрывателей. В качестве причин отказа от развития руководств с SysVinit упоминается нехватка ресурсов и прекращение поддержки SysVinit крупными проектами, такими как GNOME и KDE Plasma. Проект поддерживается небольшой командой добровольцев, которая не справляется с обработкой потока изменений в 88 пакетах LFS и более 1000 пакетов в BLFS, в условиях необходимости проверки всех пакетов на работоспособность в окружениях на базе System V и systemd. Помимо этого последние версии GNOME и KDE Plasma требуют для работы функциональности systemd, которую можно было бы реализовать перейдя на OpenRC, но миграция не решит проблему с перегруженностью редакторов книги. Брюс также отметил, что это вынужденное решение, которым он не доволен. Systemd включает 1678 файлов на языке C, плюс множество файлов с данными, в то время как SysVinit содержит 22 файла на языке C и около 50 небольших bash-скриптов и файлов с данными. Несмотря на значительный перевес systemd в функциональности, по мнению Брюса, после прекращения поддержки SysVinit книга потеряет составляющие, важные для понимания того, как работает система.

| ||

|

Обсуждение (262 –31) |

Тип: К сведению |

| ||

| · | 02.02 | Набор подсказок для рецензирования изменений в ядре Linux и systemd при помощи AI (59 +3) |

|

Крис Мейсон (Chris Mason), создатель и мэйнтейнер файловой системы Btrfs, опубликовал проект review-prompts, содержащий коллекцию скриптов и подсказок для настройки процесса рецензирования изменений в ядре Linux и системном менеджере systemd, используя AI-ассистенты, такие как Сlaude Code. В состав включены файлы для уточнения особенностей работы различных подсистем и протоколов, позволяющие AI-ассистенту лучше понимать контекст при рецензировании, отладке и проверке изменений.

Также предоставляются шаблоны и списки проверок для выявления и классификации типовых ошибок (примеры для dbus и сетевой подсистемы) и инструкции по формированию через AI автоматизированных отчётов. После рецензирования патчей на выходе формируется файл review-inline.txt, оформленный в виде заготовки email для отправки в список рассылки разработчиков ядра. Отмечается, что многие ложные срабатывания при анализе изменений через AI вызваны непониманием специфики кодовой базы и опубликованные подсказки нацелены на предоставление AI необходимой информации для принятия верных решений. В настоящее время уровень ложных срабатываний при использовании предложенного набора составляет примерно 10%.

| ||

|

Обсуждение (59 +3) |

Тип: К сведению |

| ||

| · | 02.02 | В Debian GNU/Hurd обеспечена сборка 75% пакетов Debian (125 +40) |

Разработчики проекта GNU/Hurd представили доклад о недавних достижениях и текущем состоянии проекта. Среди недавних достижений GNU/Hurd:

GNU Hurd представляет собой ядро, развиваемое в качестве замены ядра Unix и оформленное в виде набора серверов, работающих поверх микроядра GNU Mach и реализующих различные системные сервисы, такие как файловые системы, сетевой стек, система управления доступом к файлам. Микроядро GNU Mach предоставляет IPC-механизм, используемый для организации взаимодействия компонентов GNU Hurd и построения распределённой мультисерверной архитектуры. Дистрибутив Debian GNU/Hurd сочетает программное окружение Debian c ядром GNU/Hurd и остаётся единственной активно развиваемой платформой Debian, созданной на базе ядра, отличного от Linux (ранее развивался порт Debian GNU/KFreeBSD, но он давно находится в заброшенном состоянии).

| ||

|

Обсуждение (125 +40) |

Тип: Обобщение |

| ||

| · | 02.02 | Первый публичный релиз ANet, стека для создания защищённых туннелей (119 +37) |

|

Проект ANet (ANet Secure Transport Protocol) развивает альтернативный стек для организации защищённых туннелей, предназначенный для объединения частных сетей в условиях, когда стандартные решения (WireGuard, OpenVPN) в силу разных обстоятельств не применимы. Проект позиционируется не как очередной форк WireGuard, а как "Сеть Друзей" (Friends-to-Friends VPN) с упором на использование зарекомендовавших себя криптоалгоритмов и автономную работу в режиме "Dead Man's Hand". В ANet используется собственный транспортный протокол ASTP (ANet Secure Transport Protocol), обеспечивающий полное сквозное шифрование, устойчивый к высокой потере пакетов и неотличимый от случайного UDP-трафика. Код написан с нуля на языке Rust и распространяется под лицензией MIT, но с явным запретом на включение в проект зависимостей под GPL 2.0 и 3.0.

Основные особенности:

В отличии от WireGuard c узнаваемым handshake (Magic number + Noise Protocol) и OpenVPN с характерным TLS-отпечатком, в протоколе ASTP каждый пакет начинается со случайной затравки (nonce 12 байт), за которым идёт шифротекст переменной длины с добавочным заполнением до ближайшего размера блока (настраивается). Для внешнего наблюдателя трафик неотличим от случайного. ANet преподносится как попытка вернуть в VPN "физичность" эпохи флоппинет (HDD у друга), но в цифре: PSK (pre-shared keys), ручное управление маршрутами, "zero-knowledge proof" через fingerprint. Проект сопровождается кодексом поведения (Code of Conduct), подготовленным в соответствии с принципом "радикальной честности". В правилах прописано "право на посыл" (право послать любого разработчика при плохом коде), "зеркальный ответ" (жалобы на токсичность игнорируются), первостепенность кода (неважно, кто автор, а важно качество кода) и бан за попытки навязывания политкорректности.

| ||

| · | 02.02 | Атака на проект Notepad++, приведшая к выборочной подмене обновлений (129 +19) |

|

Разработчики Notepad++, открытого редактора кода для платформы Windows, опубликовали разбор инцидента, в результате которого была скомпрометирована сетевая инфраструктура провайдера и некоторые пользователи Notepad++ получили подменённые исполняемые файлы, загружаемые с использованием системы автоматической доставки обновлений WinGUp.

Атака была проведена через выборочное перенаправление трафика между пользователем и сервером загрузки обновлений. Подмена оказалась возможной из-за уязвимости в механизме верификации и проверки целостности загружаемого обновления. Атакующий, способный вклиниться в транзитный трафик, мог подменить манифест обновления и инициировать вывод запроса на загрузку своего фиктивного обновления и связанных с ним метаданных для проверки целостности. Дополнительный разбор показал, что атака была реализована на уровне инфраструктуры хостинг-провайдера, что позволило злоумышленникам перехватывать и перенаправлять трафик, адресованный домену notepad-plus-plus.org. Перенаправление осуществлялось выборочно только для определённых пользователей, которым отдавался подменённый манифест с информацией об обновлениях. Первые следы активности атакующих датированы июнем 2025 года, а последние - 10 ноября, но возможность совершения атаки сохранялась до 2 декабря. Судя по предоставленной провайдером информации, атака стала возможна благодаря взлому сервера виртуального хостинга, на котором размещался сайт notepad-plus-plus.org. 2 сентября после обновления ПО лазейка была прикрыта, но атакующие до этого получили учётные данные для подключения к одному из внутренних сервисов, что позволяло им до 2 декабря перенаправлять запросы к скрипту "https://notepad-plus-plus.org/getDownloadUrl.php" на свои серверы. 2 декабря подмена обновлений была замечена и провайдер блокировал доступ атакующих. После инцидента сайт Notepad++ был переведён к другому хостинг-провайдеру, более тщательно заботящемуся о безопасности. В версии Notepad++ 8.8.9 для блокирования подмены обновлений в состав Notepad++ и WinGUp были добавлены обязательные проверки не только цифровых подписей, но и сертификатов для загружаемых файлов, а также реализована блокировка применения обновления при неудачной проверке. В ожидаемом в течение месяца выпуске 8.9.2 дополнительно будет добавлена проверка цифровой подписи для XML-манифеста (XMLDSig), возвращаемого сервером доставки обновлений.

| ||

|

Обсуждение (129 +19) |

Тип: Проблемы безопасности |

| ||

| Следующая страница (раньше) >> | ||