| · | 04.02.2026 | Выпуск офисного пакета LibreOffice 26.2 (40 +15) |

|

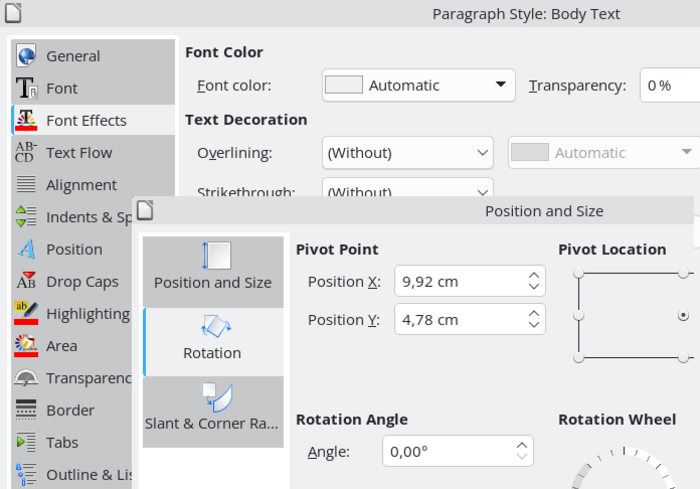

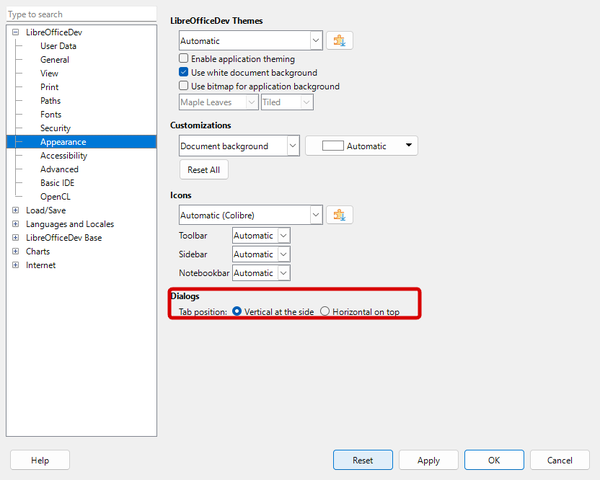

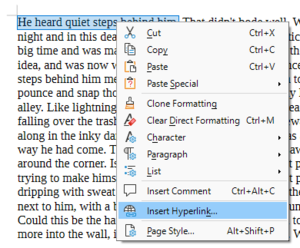

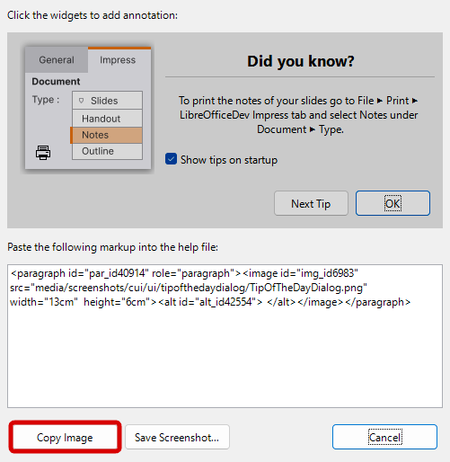

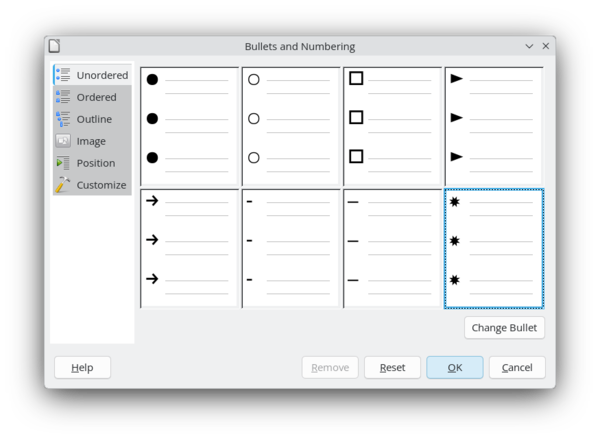

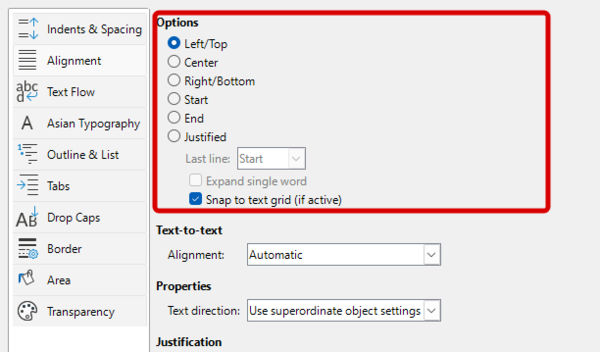

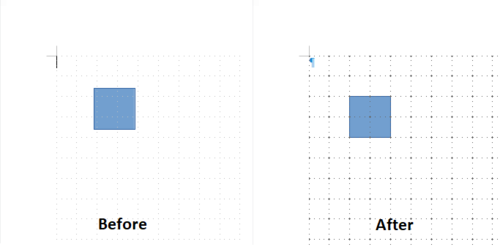

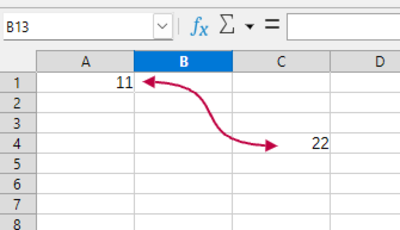

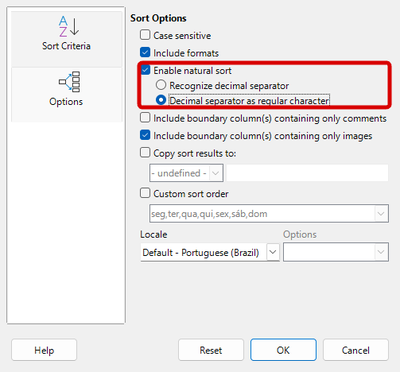

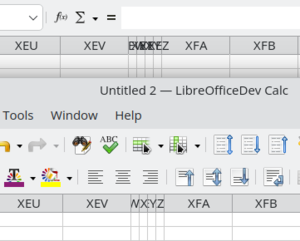

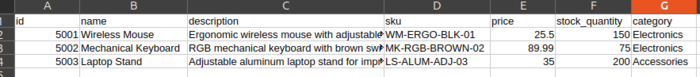

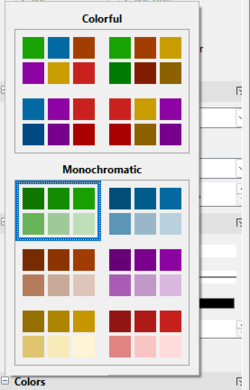

Организация The Document Foundation опубликовала релиз офисного пакета LibreOffice 26.2. Готовые установочные пакеты подготовлены для различных дистрибутивов Linux, Windows и macOS. В версии 26.2 проект прекратил поставляться с меткой "Community" (LibreOffice Community) и

вернулся к поставке просто как LibreOffice.

Ранее метка "Community" добавлялась, чтобы подчеркнуть, что сборка поддерживаться энтузиастами и не нацелена на применение на предприятиях. Несколько лет назад наименование LibreOffice Community было введено для более явного разделения с продуктами для предприятий семейства LibreOffice Enterprise, для которых партнёрскими компаниями предоставляется коммерческая поддержка, возможность получать обновления длительное время (LTS) и дополнительные функции, такие как SLA (Service Level Agreements). В конечном счёте решено убрать метку "Community", так как её наличие при загрузке сбивало с толку и вводило пользователей в замешательство - некоторые считали, что это только версия для некоммерческого применения, в то время как она была без ограничений доступна бесплатно всем без исключения, в том числе корпоративным пользователям. Наиболее заметные изменения:

| ||

|

Обсуждение (40 +15) |

Тип: Программы |

| ||

| · | 04.02.2026 | Грегу Кроа-Хартману присуждена премия за вклад в открытое ПО (54 +12) |

|

Европейская академия открытого ПО (EOSA, European Open Source Academy) присудила Грегу Кроа-Хартману (Greg Kroah-Hartman) премию "Excellence in Open Source 2026", вручаемую европейским сообществом за выдающийся вклад в разработку открытого ПО. Грег отвечает за поддержку стабильной и "staging" веток ядра Linux, занимает пост мэйнтейнера в 16 подсистемах ядра, среди которых USB, TTY и Driver core, а также является создателем openSUSE Tumbleweed, udev и инициативы по разработке драйверов для Linux (Linux driver project). Последние годы Грег проживает в Нидерландах.

Помимо главной премии учреждены 4 специальные награды (Special Recognitions), присуждённые 5 участникам:

Европейская академия открытого ПО создана при поддержке Европейской комиссии для популяризации и признания выдающихся людей и организаций, занимающихся развитием открытого программного и аппаратного обеспечения в Европе. Целью является продвижение преимуществ открытых проектов, налаживание сотрудничества и отстаивание общественной и экономической ценности открытых программных и аппаратных технологий. Организация находится на стадии преобразования в независимый некоммерческий фонд, зарегистрированный в Бельгии. Премию вручил Дэниел Cтенберг (Daniel Stenberg), президент Европейской академии открытого ПО, автор утилиты curl и участник рабочих групп IETF, развивающих протоколы HTTP и QUIC. Помимо Дэниела членами академии являются:

| ||

|

Обсуждение (54 +12) |

Тип: К сведению |

| ||

| · | 03.02.2026 | Выпуск системы управления исходными текстами Git 2.53 (95 +8) |

|

Представлен релиз распределенной системы управления исходными текстами Git 2.53. Git отличается высокой производительностью и предоставляет средства нелинейной разработки, базирующиеся на ответвлении и слиянии веток. Для обеспечения целостности истории и устойчивости к изменениям "задним числом" используются неявное хеширование всей предыдущей истории в каждом коммите, а также удостоверение цифровыми подписями разработчиков отдельных тегов и коммитов. Код Git распространяется под лицензией GPLv2+.

По сравнению с прошлым выпуском в новую версию принято 466 изменений, подготовленных при участии 70 разработчиков (21 впервые приняли участие в разработке Git). Основные новшества:

В состав прошлого выпуска было добавлено предупреждение о включении по умолчанию сборки компонентов на языке Rust в Git 2.53. Тем не менее, фактически в версии Git 2.53 лишь добавлены отдельные улучшения поддержки Rust (возможность сборки без GNU sed), но сборка с Rust при использовании Makefile оставлена по умолчанию отключённой (требует выставления флага WITH_RUST), а при использовании Meson автоматически активируется при наличии компилятора rustc. В версии Git 3.0 инструментарий Rust намерены включить в число обязательных сборочных зависимостей.

| ||

|

Обсуждение (95 +8) |

Тип: Программы |

| ||

| · | 02.02.2026 | Проект Linux From Scratch прекращает поддержку SysVinit в пользу systemd (262 –31) |

|

Брюс Дуббс (Bruce Dubbs), главный редактор проекта Linux From Scratch, объявил о прекращении обновления версий руководств Linux From Scratch (LFS) и Beyond Linux From Scratch (BLFS) в конфигурации с системой инициализации SysVinit. Доступ к руководству LFS/BLFS 12.4 с SysVinit будет сохранён, но намеченный на 1 марта выпуск LFS/BLFS 13.0 будет сформирован только в варианте с системным менеджером systemd.

В Linux From Scratch приведены инструкции по созданию с нуля базовой Linux-системы, используя лишь исходные тексты необходимого программного обеспечения. Beyond Linux From Scratch дополняет инструкции LFS информацией о сборке и настройке прикладных программных пакетов, охватывающих различные области применения, от СУБД и серверных систем, до графических оболочек и медиапроигрывателей. В качестве причин отказа от развития руководств с SysVinit упоминается нехватка ресурсов и прекращение поддержки SysVinit крупными проектами, такими как GNOME и KDE Plasma. Проект поддерживается небольшой командой добровольцев, которая не справляется с обработкой потока изменений в 88 пакетах LFS и более 1000 пакетов в BLFS, в условиях необходимости проверки всех пакетов на работоспособность в окружениях на базе System V и systemd. Помимо этого последние версии GNOME и KDE Plasma требуют для работы функциональности systemd, которую можно было бы реализовать перейдя на OpenRC, но миграция не решит проблему с перегруженностью редакторов книги. Брюс также отметил, что это вынужденное решение, которым он не доволен. Systemd включает 1678 файлов на языке C, плюс множество файлов с данными, в то время как SysVinit содержит 22 файла на языке C и около 50 небольших bash-скриптов и файлов с данными. Несмотря на значительный перевес systemd в функциональности, по мнению Брюса, после прекращения поддержки SysVinit книга потеряет составляющие, важные для понимания того, как работает система.

| ||

|

Обсуждение (262 –31) |

Тип: К сведению |

| ||

| · | 02.02.2026 | Набор подсказок для рецензирования изменений в ядре Linux и systemd при помощи AI (58 +3) |

|

Крис Мейсон (Chris Mason), создатель и мэйнтейнер файловой системы Btrfs, опубликовал проект review-prompts, содержащий коллекцию скриптов и подсказок для настройки процесса рецензирования изменений в ядре Linux и системном менеджере systemd, используя AI-ассистенты, такие как Сlaude Code. В состав включены файлы для уточнения особенностей работы различных подсистем и протоколов, позволяющие AI-ассистенту лучше понимать контекст при рецензировании, отладке и проверке изменений.

Также предоставляются шаблоны и списки проверок для выявления и классификации типовых ошибок (примеры для dbus и сетевой подсистемы) и инструкции по формированию через AI автоматизированных отчётов. После рецензирования патчей на выходе формируется файл review-inline.txt, оформленный в виде заготовки email для отправки в список рассылки разработчиков ядра. Отмечается, что многие ложные срабатывания при анализе изменений через AI вызваны непониманием специфики кодовой базы и опубликованные подсказки нацелены на предоставление AI необходимой информации для принятия верных решений. В настоящее время уровень ложных срабатываний при использовании предложенного набора составляет примерно 10%.

| ||

|

Обсуждение (58 +3) |

Тип: К сведению |

| ||

| · | 02.02.2026 | Первый публичный релиз ANet, стека для создания защищённых туннелей (119 +37) |

|

Проект ANet (ANet Secure Transport Protocol) развивает альтернативный стек для организации защищённых туннелей, предназначенный для объединения частных сетей в условиях, когда стандартные решения (WireGuard, OpenVPN) в силу разных обстоятельств не применимы. Проект позиционируется не как очередной форк WireGuard, а как "Сеть Друзей" (Friends-to-Friends VPN) с упором на использование зарекомендовавших себя криптоалгоритмов и автономную работу в режиме "Dead Man's Hand". В ANet используется собственный транспортный протокол ASTP (ANet Secure Transport Protocol), обеспечивающий полное сквозное шифрование, устойчивый к высокой потере пакетов и неотличимый от случайного UDP-трафика. Код написан с нуля на языке Rust и распространяется под лицензией MIT, но с явным запретом на включение в проект зависимостей под GPL 2.0 и 3.0.

Основные особенности:

В отличии от WireGuard c узнаваемым handshake (Magic number + Noise Protocol) и OpenVPN с характерным TLS-отпечатком, в протоколе ASTP каждый пакет начинается со случайной затравки (nonce 12 байт), за которым идёт шифротекст переменной длины с добавочным заполнением до ближайшего размера блока (настраивается). Для внешнего наблюдателя трафик неотличим от случайного. ANet преподносится как попытка вернуть в VPN "физичность" эпохи флоппинет (HDD у друга), но в цифре: PSK (pre-shared keys), ручное управление маршрутами, "zero-knowledge proof" через fingerprint. Проект сопровождается кодексом поведения (Code of Conduct), подготовленным в соответствии с принципом "радикальной честности". В правилах прописано "право на посыл" (право послать любого разработчика при плохом коде), "зеркальный ответ" (жалобы на токсичность игнорируются), первостепенность кода (неважно, кто автор, а важно качество кода) и бан за попытки навязывания политкорректности.

| ||

| · | 02.02.2026 | Атака на проект Notepad++, приведшая к выборочной подмене обновлений (129 +19) |

|

Разработчики Notepad++, открытого редактора кода для платформы Windows, опубликовали разбор инцидента, в результате которого была скомпрометирована сетевая инфраструктура провайдера и некоторые пользователи Notepad++ получили подменённые исполняемые файлы, загружаемые с использованием системы автоматической доставки обновлений WinGUp.

Атака была проведена через выборочное перенаправление трафика между пользователем и сервером загрузки обновлений. Подмена оказалась возможной из-за уязвимости в механизме верификации и проверки целостности загружаемого обновления. Атакующий, способный вклиниться в транзитный трафик, мог подменить манифест обновления и инициировать вывод запроса на загрузку своего фиктивного обновления и связанных с ним метаданных для проверки целостности. Дополнительный разбор показал, что атака была реализована на уровне инфраструктуры хостинг-провайдера, что позволило злоумышленникам перехватывать и перенаправлять трафик, адресованный домену notepad-plus-plus.org. Перенаправление осуществлялось выборочно только для определённых пользователей, которым отдавался подменённый манифест с информацией об обновлениях. Первые следы активности атакующих датированы июнем 2025 года, а последние - 10 ноября, но возможность совершения атаки сохранялась до 2 декабря. Судя по предоставленной провайдером информации, атака стала возможна благодаря взлому сервера виртуального хостинга, на котором размещался сайт notepad-plus-plus.org. 2 сентября после обновления ПО лазейка была прикрыта, но атакующие до этого получили учётные данные для подключения к одному из внутренних сервисов, что позволяло им до 2 декабря перенаправлять запросы к скрипту "https://notepad-plus-plus.org/getDownloadUrl.php" на свои серверы. 2 декабря подмена обновлений была замечена и провайдер блокировал доступ атакующих. После инцидента сайт Notepad++ был переведён к другому хостинг-провайдеру, более тщательно заботящемуся о безопасности. В версии Notepad++ 8.8.9 для блокирования подмены обновлений в состав Notepad++ и WinGUp были добавлены обязательные проверки не только цифровых подписей, но и сертификатов для загружаемых файлов, а также реализована блокировка применения обновления при неудачной проверке. В ожидаемом в течение месяца выпуске 8.9.2 дополнительно будет добавлена проверка цифровой подписи для XML-манифеста (XMLDSig), возвращаемого сервером доставки обновлений.

| ||

|

Обсуждение (129 +19) |

Тип: Проблемы безопасности |

| ||

| · | 01.02.2026 | Компания Meta переписала часть мессенджера WhatsApp на языке Rust (225 +24) |

|

Инженеры из компании Meta* опубликовали отчёт о переработке компонентов мессенджера WhatsApp с использованием языка Rust. В рамках инициативы по усилению безопасности проекта был подготовлен новый вариант библиотеки wamedia, изначально написанной на языке C++ и применяемой в WhatsApp для отправки и обработки мультимедийных файлов в формате MP4.

Мотивом для переработки послужило выявление в wamedia ошибок, возникавших при обработке некорректно оформленных MP4-файлов. Подобные ошибки были устранены и добавлены проверки корректности файлов, но потенциально библиотека представляла угрозу безопасности из-за вероятного наличия ещё не выявленных похожих ошибок и использования библиотеки при автоматической обработке присылаемых данных. Эксплуатация неисправленной уязвимости в wamedia могла бы привести к выполнению кода через отправку пользователю специально оформленных мультимедийных данных, как это недавно было продемонстрировано в библиотеке Dolby Unified Decoder. Вместо постепенного переписывания wamedia был создан новый вариант библиотеки на языке Rust, который разрабатывался параллельно с оригинальной версией на C++. В конечном счёте удалось заменить около 160 тысяч строк кода на C++ на 90 тысяч строк кода на Rust. Ключевыми проблемами при задействовании в WhatsApp кода на Rust стало увеличение размера исполняемого файла из-за интеграции стандартной библиотеки Rust и необходимость адаптации системы сборки с сохранением всех поддерживаемых платформ. При этом версия на Rust не только отличалась заметным сокращением числа строк в коде, но и показала прирост производительности и снижение потребления памяти по сравнению с реализацией на C++. В настоящее время версия WhatsApp с кодом на Rust доведена до пользователей Android, iOS, macOS, Web, носимых устройств и некоторых других платформ. Утверждается, что опыт внедрения Rust в WhatsApp и распространение новой библиотеки wamedia на миллиарды устройств и браузеров показывает готовность к применению языка Rust в глобальном масштабе. По данным Meta большинство опасных уязвимостей в развиваемых продуктах вызвано проблемами при работе с памятью в коде на C и C++. Для предотвращения появления подобных уязвимостей компания продвигает три стратегии: использование для нового кода языков, безопасно работающих с памятью; снижение поверхности атаки при проектировании; инвестирование в развитие средств для обеспечения безопасности остающегося кода на C и C++.

| ||

|

Обсуждение (225 +24) |

Тип: К сведению |

| ||

| · | 01.02.2026 | Атакующим удалось добавить незамеченный вредоносный код в репозиторий Plone (43 +15) |

|

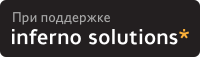

Разработчики свободной системы управления контентом Plone, написанной на Python и JavaScript/NodeJS, объявили об инциденте, в результате которого в git-репозиторий проекта на GitHub был добавлен вредоносный код. Изначально в репозитории были выявлены три появившихся 7 января изменения (1, 2, 3), добавляющие вредоносный код в JavaScript-файлы проекта (1, 2, 3). Разбор инцидента показал, что интеграция вредоносного кода была произведена в результате компрометации учётной записи одного из разработчиков, токен доступа которого был захвачен злоумышленниками после запуска вредоносного ПО в его системе.

14 января скомпрометированная учётная запись была заблокирована, а разработчикам проекта рекомендовано проанализировать коммиты с 1 по 14 января. 27 января было обнаружено, что замеченными коммитами дело не ограничилось и атака затронула пять репозиториев проекта (plone/volto, plone/mockup, plone/plone.app.mosaic, plone/critical-css-cli, plone/plonetheme.barceloneta), в которые был незаметно интегрирован вредоносный код. В случае репозитория plone.app.mosaic, атакующим удалось подменить master-ветку. Атака была проведена спустя два месяца после захвата токена доступа разработчика. Для интеграции изменений вместо обычных коммитов атакующие воспользовались операцией "force push" (git push с опцией "--force"), позволяющей принудительно заменить ветку во внешнем репозитории своим содержимым и, соответственно, переписать историю изменений (после замены показывается история из ветки, загруженной атакующим). Для предотвращения подобной подмены веток в будущем разработчики Plone включили в GitHub правила, блокирующие операции "force push" для основных веток и тегов. В репозитории plone.app.mosaic для затруднения выявления компрометации атакующие подставили в master-ветку вредоносный коммит, имеющий фиктивную дату - 18 декабря, полагая, что область поиска вредоносного кода сосредоточится на изменениях, добавленных после их первой активности в репозитории. Вредоносное изменение преподносились в подставленном коммите как начало разработки нового тестового выпуска, но помимо смены номера версии в метаданных (с 4.0.0a1 на 4.0.0a2.dev0) в вызываемый на этапе сборки javascript-файл prettier.config.js был добавлен вредоносный код. Для скрытия при просмотре изменения в терминале код был добавлен в одной строке с легитимной операцией и смещён из видимой области с использованием пробелов. В интерфейсе GitHub данный код также не показывался по умолчанию и требовал нажатия кнопки "Load Diff".

Атака была нацелена в большей степени на разработчиков проекта, чем на пользователей. В релиз вредоносные изменения не вошли. Вредоносный код активировался при сборке, загружал эксплоиты для повышения привилегий, настраивал автозапуск через вызов своих процессов из стартовых скриптов и позволял удалённо управлять сервером. Помимо этого устанавливаемый вредоносный компонент осуществлял поиск и отправку конфиденциальных данных, таких как токены доступа, профили браузеров и ключи от криптокошельков.

| ||

|

Обсуждение (43 +15) |

Тип: Проблемы безопасности |

| ||

| · | 31.01.2026 | Опубликован scx_horoscope, астрологический планировщик задач для ядра Linux (63 +64) |

|

Лукас Дзампьери (Lucas Zampieri) из компании Red Hat опубликовал шуточный планировщик задач scx_horoscope, распределяющий ресурсы CPU на основе астрологических принципов, принимая во внимание знаки зодиака и положения планет в текущий момент. Проект развивается в образовательных и развлекательных целях. Ключевым назначением scx_horoscope называется обучение и демонстрация использования механизма "sched_ext" (SCX), позволяющего использовать eBPF для создания планировщиков CPU.

Планировщик полностью работоспособен и достаточно стабилен, но не рекомендуется для рабочего применения, так как действительно учитывает при вычислении приоритета процессов ретроградное движение планет и фазы Луны. Для точного определения позиции планет задействован пакет astro. Задачи классифицируются с учётом знаков зодиака и привязки к небесным телам, например, солнце связывается с критически важными процессами (PID 1, init), луна с интерактивными задачами (редакторы, командные оболочки, эмуляторы терминала), меркурий с сетевыми задачами и вводом/выводом, венера с десктоп-задачами, марс с высоконагруженными приложениями (компиляторы, кодировщики видео), юпитер с активно потребляющими память процессами (СУБД, браузеры), сатурн с системными фоновыми процессами и потоками ядра. При негативных с точки зрения астрологии факторов влияния положения планет, вычисленного на текущий день, применяется снижение приоритета на 50% для связанного с планетой класса задач. Например, при ретроградном меркурии снижается приоритет для сетевых и интерактивных задач, при ретроградном марсе - ресурсоёмких задач, а при ретроградной венере - десктоп-задач. На приоритет также влияет текущая фаза луны - в полнолуние интерактивные задачи получают в 1.4 раза больше времени. Огненные и воздушные знаки зодиака повышают приоритет потребляющих CPU задач в 1.5 раза, но снижают приоритет интенсивно расходующих память задач в 0.7 раза. Водные знаки уменьшают приоритет CPU-задач в 0.6 раз, но повышают приоритет расходующих память задач в 1.3 раза. Из планов на будущее отмечается создание натальной карты процессов на основе времени их создания, прогнозирование времени завершения процессов по гороскопу и учёт астрологической совместимости при привязке процессов к ядрами CPU.

| ||

|

Обсуждение (63 +64) |

Тип: К сведению |

| ||

| · | 30.01.2026 | Выпуск консольного web-браузера Chawan 0.3.3 (132 +32) |

|

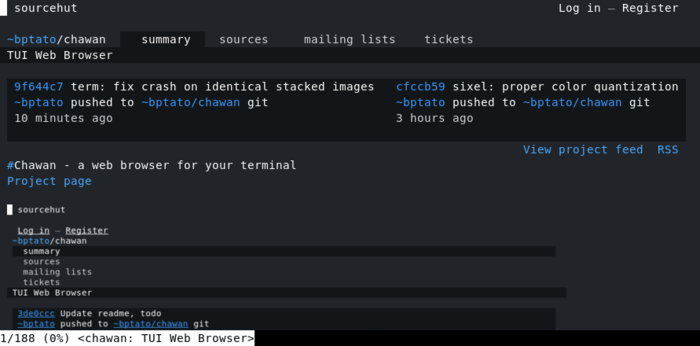

Опубликован выпуск консольного web-браузера Chawan 0.3.3, использующего собственный компактный движок с поддержкой CSS и JavaScript. Среди целей проекта заявлена реализация поддержки современных web-стандартов, сохраняя при этом самодостаточность, простоту и расширяемость. Код Chawan написан на языке Nim и распространяется как общественное достояние. Поддерживается работа в Linux, BSD-системах, Haiku и macOS.

Основные возможности:

| ||

|

Обсуждение (132 +32) |

Тип: Программы |

| ||

| · | 30.01.2026 | Создан альянс для развития унифицированных компонентов игровых Linux-дистрибутивов (92 +34) ↻ |

|

Разработчики восьми дистрибутивов Linux, специализирующихся на предоставлении окружений для запуска компьютерных игр, сформировали рабочую группу Open Gaming Collective (OGC) для совместной разработки унифицированного набора компонентов и продвижения подготовленных изменений в основной состав проектов, образующих открытый игровой стек. К инициативе присоединились дистрибутивы Universal Blue (Bazzite), Nobara, ChimeraOS, Playtron, Fyra Labs, PikaOS, ShadowBlip и ASUS Linux.

Предполагается, что совместная работа над дублирующимися в разных дистрибутивах задачами позволит высвободить время и сфокусировать внимание на развитии специфичной для каждого дистрибутива функциональности. При создании патчей к существующим пакетам участники по возможности будут добиваться принятия подготовленных изменений в основные проекты (upstream), вместо поддержания отдельных наборов патчей, привязанных к поставляемым в дистрибутивах пакетам. В настоящее время в OGC запущено два проекта - пакет с Linux-ядром OGC Kernel, сфокусированным на оптимальную производительность и эффективность при выполнении игровых приложений, и форк развиваемого компанией Valve композитного сервера Gamescope, включающий поддержку дополнительного оборудования. В составе OGC также планируют совместно развивать фоновый процесс InputPlumber для обработки событий с разных устройств ввода и патчи к различным пакетам компании Valve, используемым в SteamOS. Дистрибутив Bazzite, основанный на технологиях Fedora Silverblue и оптимизированный для запуска игр, принял решение перейти на использование ядра OGC Kernel, заменить HHD (HandHeld Daemon) на InputPlumber, интегрировать в Steam UI поддержку управления RGB-подсветкой и кулерами, и начать тестирование применения Faugus Launcher в качестве потенциальной замены платформы Lutris. Дополнение: Основатель дистрибутива CachyOS пояснил, что его проект отказался от предложения присоединиться к альянсу OGC так как разработчики не увидели выгоды для дистрибутива от такого сотрудничества, не хотят связываться с проектом Playtron и опасаются, что инициатива может превратиться в "бюрократическую ловушку". С точки зрения CachyOS образование альянса выглядело как поспешная попытка дистрибутива Bazzite найти сопровождающих пакет с ядром после отстранения текущего мэйнтейнера и решить возникшие технические проблемы чужими силами.

| ||

|

Обсуждение (92 +34) ↻ |

Тип: К сведению |

| ||

| · | 29.01.2026 | Выпуск системы проектирования печатных плат LibrePCB 2.0 (106 +32) |

|

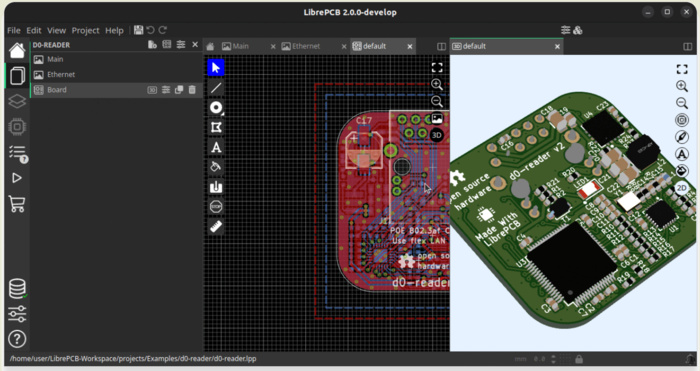

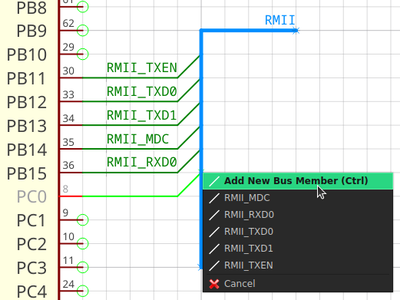

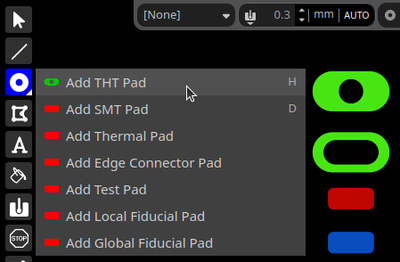

Представлен выпуск свободного пакета для автоматизации проектирования печатных плат LibrePCB 2.0.0. LibrePCB позиционируется как интуитивно понятный пакет для быстрой разработки плат, который отстаёт по функциональности от KiCad, но гораздо проще в работе и при этом учитывает потребности не только начинающих, но и профессиональных инженеров. Программа поставляется в сборках для Linux (Flatpak, Snap, AppImage), FreeBSD, macOS и Windows. Код проекта написан на языке C++ и распространяется под лицензией GPLv3.

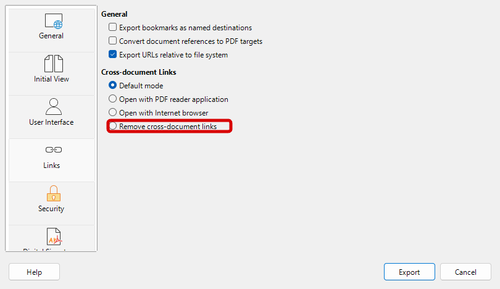

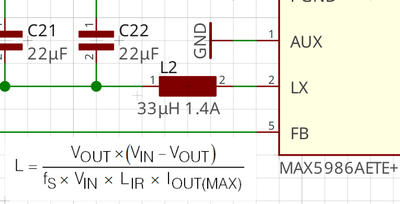

Из особенностей отмечается интеграция в одном пакете редактора схем и средств управления проектом; простой кросс-платформенный графический интерфейс на базе Qt; применение концепции "умной" библиотеки элементов; использование доступных для ручного разбора форматов библиотеки элементов и проектов; режим Multi-PCB для параллельной разработки разных вариантов плат на базе одной схемы; автоматическая синхронизация списка электрических соединений (netlist) между схемой и раскладкой платы. Программа оснащена многоязычным интерфейсом с поддержкой русского (охват перевода 82%) и украинского языков (охват перевода 72%), предоставляющим возможность наименований элементов на разных языках. LibrePCB включает в себя интерфейс для управления проектом; редактор электронных схем; редактор многослойных печатных плат; сервис для генерации данных для начала производства; утилиту командной строки librepcb-cli для автоматизации типовых работ (например, проверки и экспорта данных); библиотеку электронных компонентов с навигацией по древовидному категоризованному списку. Имеется интерфейс для подключения различных существующих библиотек элементов, которые могут добавляться как в форме архивов, так и через интеграцию с репозиториями. Поддерживается импорт файлов DXF и экспорт в форматах PDF, SVG и CSV BOM, pick&place X3/CSV, Gerber/Excellon и STEP. Основные новшества:

| ||

|

Обсуждение (106 +32) |

Тип: Программы |

| ||

| · | 29.01.2026 | Линус Торвальдс принял план передачи управления репозиторием ядра Linux в непредвиденных ситуациях (252 +29) |

|

Линус Торвальдс принял в состав ядра Linux изменение, регламентирующее действия сообщества в случае, если с ним и доверенными лицами что-то случится и они не смогут принимать изменения в первичный репозиторий "torvalds/linux.git". План подготовлен Дэном Вильямсом (Dan Williams) из компании Intel, сопровождающим 9 подсистем в ядре Linux и занимающим пост председателя Технического комитета Linux Foundation. В качестве основы использованы результаты обсуждения слабых мест процесса разработки ядра, проведённого в декабре на конференции "Maintainers Summit 2025".

Несмотря на распределённый характер разработки ядра, при котором более 100 мэйнтейнеров работают над изменениями в своих репозиториях, финальные изменения для основной ветки ядра продвигаются через централизованный репозиторий Линуса (torvalds/linux.git). Помимо Линуса право вносить изменения в главный репозиторий имеют несколько доверенных лиц, поэтому фактически репозиторий torvalds/linux.git не является единой точкой отказа. В 2018 году у проекта был опыт подготовки выпуска ядра 4.18 не Линусом Торвальдсом, а Грегом Кроа-Хартманом, после того как Линус на время отстранился от разработки для переосмысления своей роли в сообществе и развития навыков понимания эмоций людей и действий в конфликтных ситуациях. Предполагается, что когда Линус решит уйти на пенсию, он плавно передаст свои дела преемнику. При этом до сих пор у сообщества не было чёткого плана действий в случае непредвиденных ситуаций, когда сопровождающие главный репозиторий не смогут или откажутся продолжать выполнение своей работы и передать доступ другим участникам. В соответствии с принятым планом, при возникновении подобных ситуаций организатором оперативного переключения процесса разработки на новый репозиторий и избрания главного мэйнтейнера назначается ответственный за проведение последнего саммита мэйнтейнеров ядра Linux или, если это невозможно, председатель Технического совета (Technical Advisory Board) организации Linux Foundation. В случае инцидента план предписывает в течение 72 часов организовать собрание мэйнтейнеров, принимавших участие в последнем саммите мэйнтейнеров ядра Linux. Если саммит не проводится последние 15 месяцев состав участников собрания определит Технический совет Linux Foundation. На собрании будут рассмотрены варианты дальнейшего управления первичным репозиторием и коллективно приняты необходимые решения, например, избран новый "великодушный диктатор" или учреждён совет мэйнтейнеров.

| ||

|

Обсуждение (252 +29) |

Тип: К сведению |

| ||

| · | 28.01.2026 | Доступен мультимедийный фреймворк GStreamer 1.28.0 (49 +9) |

|

После почти года разработки представлен релиз GStreamer 1.28, кроссплатформенного набора компонентов для создания широкого спектра мультимедиа приложений, от медиаплееров и конвертеров аудио/видео файлов, до VoIP-приложений и систем потокового вещания. Код GStreamer распространяется под лицензией LGPLv2.1. Отдельно развиваются обновления плагинов gst-plugins-base, gst-plugins-good, gst-plugins-bad, gst-plugins-ugly, а также обвязка gst-libav и сервер потокового вещания gst-rtsp-server. На уровне API и ABI новый выпуск обратно совместим с веткой 1.0. Бинарные сборки в скором времени будут подготовлены для Android, iOS, macOS и Windows (в Linux рекомендуется использовать пакеты из дистрибутива).

Ключевые улучшения GStreamer 1.28:

| ||

|

Обсуждение (49 +9) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||